Em um amplo contexto histórico, todo investimento em segurança passa pelo receio da vulnerabilidade. Por conta disso, percebemos a importância de as empresas protegerem suas operações. Principalmente, na presente era, em que os bombardeios digitais podem causar prejuízos milionários. Com isso em mente, preparamos este artigo especial sobre a segurança em camadas.

Estando familiarizado com o setor, você deve conhecer a importância de se manter atualizado com as novas ferramentas de segurança. Mas, para além desse contexto, é preciso que você e a sua equipe estejam prontos para transferir essa urgência aos clientes, esclarecendo e disponibilizando as melhores soluções do segmento. Sendo assim, acompanhe!

O que é segurança em camadas?

Sempre que se fala em segurança em camadas, podemos usar a analogia das cebolas. Isso acontece porque a estrutura desse vegetal explica bem o conceito de proteção segmentada, em que vários escudos protegem um núcleo principal. Com um pensamento bem-humorado, conseguimos enxergar as similaridades desse conceito com a proteção no universo digital.

A grosso modo, a segurança em camadas consiste na disposição de várias etapas de proteção à operacionalidade de uma empresa, de modo a blindar seus arquivos e dados mais sensíveis contra ataques cibernéticos. Sendo assim, trata-se de uma metodologia que reforça as fronteiras digitais com vários muros de sustentação, aqui caracterizados como firewalls, encriptações e estratégias de armazenamento emergencial.

Quais são as diferentes etapas da segurança em camadas?

A maior vulnerabilidade de uma empresa está em não conhecer seus pontos fracos. Sendo assim, muitas companhias seguem com as atividades, sem nem ao menos conhecer os riscos de operar sem proteção. Por conta disso, a venda de serviços de segurança em camadas não foca nas funcionalidades básicas das soluções, mas sim naquilo que elas combatem: os problemas causados pelos cibercriminosos.

Como exemplo pontual, podemos elencar os impactos do ransomware WannaCry, que atingiu mais de 200 mil empresas, em aproximadamente 150 países. Engenhosa, essa infecção digital imobilizava os computadores de uma empresa, criptografando o acesso aos arquivos e exigindo o resgate com bitcoins.

Acima de tudo, vale lembrar que muitos empresários brasileiros foram impactados por essa ação global, reconhecendo na “própria pele” a necessidade de elevar muros virtuais em torno de suas empresas.

Agora, vamos à segmentação desse conceito, que, na maioria das vezes, consiste no espaçamento de quatro fases de segurança. Veja quais são!

Rede

Devemos abordar a primeira camada de segurança, sendo, portanto, a mais externa. Essa fase consiste em todas as soluções utilizadas para barrar o acesso de usuários indesejados na rede de uma empresa. Essa infraestrutura deve ser programada de maneira a impedir a acessibilidade às máquinas, servidores e informações.

Dessa maneira, essa camada simboliza um grande portal, que protege a rede privada do seu cliente (intranet) do restante do universo virtual. Nesse contexto, a proteção da rede pode ser utilizada em duas vias, protegendo ataques externos e obstruindo algumas condutas internas, como ao impedir o acesso de sites em uma lista bloqueada.

Essa segunda funcionalidade é bastante popular, sendo uma estratégia funcional para eliminar a ociosidade dos colaboradores e priorizar o consumo de banda apenas com finalidades destinadas à operação da empresa. As soluções mais conhecidas na segurança dessa camada são os firewalls, capazes de:

- controlar e aferir o consumo de banda;

- analisar, autorizar, bloquear e priorizar o tráfego;

- identificar, notificar, isolar e eliminar ataques, com soluções contra vírus, spywares, malwares e afins.

Mas isso não é o suficiente! Afinal de contas, grande parte dos acordos, comunicações e contatos das empresas trafegam por soluções de correio eletrônico. Aqui, vale frisar que uma empresa com e-mails vulneráveis é o mesmo que uma casa de portas escancaradas, sem nenhuma vigilância, em um ambiente hostil.

Com isso em mente, percebe-se a importância do investimento de segurança em camadas, sobretudo nessa etapa, que está intimamente ligada à rede local e aos hardwares dos usuários. Proteger os e-mails de uma companhia significa investir em confidencialidade, impedindo a interceptação criminosa de alguma comunicação crucial.

Para além disso, essa proteção ainda garante a segurança pessoal dos usuários, obstruindo o roubo das identidades virtuais, que posteriormente possam ser utilizadas na captação de senhas e demais informações sensíveis às vítimas do ataque. Por último e não menos importante, essa camada bloqueia o recebimento dos famigerados spams, que atolam as caixas de entradas com inutilidades prejudiciais à produtividade de uma empresa.

Endpoint

Já aqui, estamos no ponto físico de todo esse projeto, no qual é priorizada a proteção dos hardwares da operação, os dispositivos utilizados pelos colaboradores em suas tarefas, tais como computadores de mesa, laptops, servidores, smartphones, tablets e afins. Basicamente, inclui a segurança de todos os dispositivos físicos conectados à intranet da empresa.

Inclusive, por isso o nome “ponto final”, indicativo do alcance do invasor ao poder computacional físico de uma organização. Essa é uma fase extremamente importante, pois, quando vulnerabilizada, pode impedir a operação de continuar, a exemplo do ransomware anteriormente citado.

Entre as inúmeras soluções de segurança nessa camada, destacam-se aquelas que já existem na proteção da rede, como os firewalls, as atualizações sistemáticas e os softwares contra arquivos nocivos. Para sustentar uma rede limpa e ilesa, recomenda-se a utilização de VPNs, softwares de proteção e SOs constantemente atualizados.

Backup

Por último, evidentemente a mais importante: a camada que armazena todos os arquivos operacionais e sensíveis da empresa. O backup é uma tecnologia que consiste em guardar todos os dados da operação, com atualizações periódicas (horárias ou diárias). Na eventualidade de que as três barreiras anteriores não aguentem o ataque, o backup será o “colchão reserva”, sobre o qual a empresa poderá cair para se recuperar de maneira ágil.

Esse plano de recuperação serve como uma maneira de blindar a sua empresa mesmo das tragédias mais catastróficas, como aquelas ocasionadas pela danificação das máquinas durante um incêndio ou demais situações semelhantes.

Tratando-se de backup, vale lembrar da palavra mais importante: diversificação! Assim, conte com esses arquivos de prontidão, em mídias físicas (várias unidades de HDs e/ou SSDs externos) e virtuais, como os serviços de armazenamento em nuvens criptografadas.

Fale de Segurança em Camadas com seus clientes

Você já conversou com seu cliente sobre isso? Já levantou quais são as camadas atuais e quais são as vulnerabilidades existentes na rede?

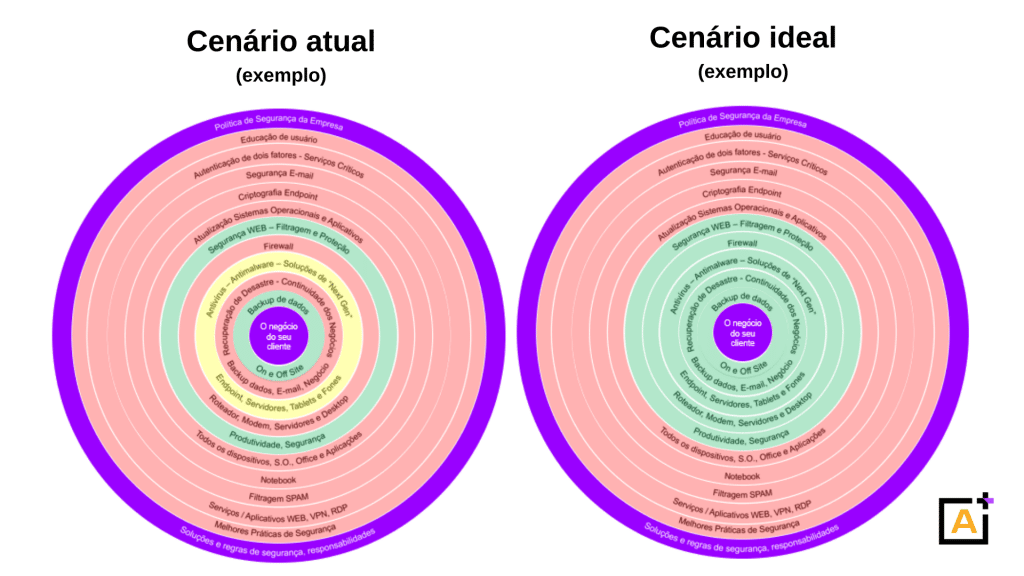

Uma maneira de demonstrar esse assunto, é utilizando um simples gráfico que demonstre. De um lado, cenário atual, usando a imagem clássica das camadas de segurança sinalizando com a cor verde quais são as atendidas e em vermelho as não atendidas. Do outro lado, o cenário mínimo recomendável.

Com certeza, ao realizar uma análise em seus clientes terá algumas surpresas, e essas surpresas devem ser o “alvo”. Veja o exemplo abaixo:

Use essa estratégia com seus clientes, acesse o template editável dessa imagem acima. Dessa forma, poderá utilizar nas reuniões com seus clientes.

Gostou deste artigo sobre segurança em camadas? Compartilhe nas redes sociais e marque a ADDEE!